Dr Paulina Piasecka: Na cyberwojnie też umierają ludzie

- Całkowity blackout w mieście takim jak Warszawa przywodzi apokaliptyczne wizje żywcem z filmu "Mad Max. Na drodze gniewu". Ale naprawdę daleko nie trzeba szukać - weźmy szpitale, w których zawiodą zapasowe generatory. Umierają ludzie, których życie jest zależne od systemu podtrzymywania funkcji życiowych - mówi w rozmowie z Interią dr Paulina Piasecka. Rozmawiamy o tym, jak może wyglądać cyberatak i co oznaczałby dla mieszkańców naszego kraju, metodach Rosji, Pegasusie i poważnej luce w przygotowaniach Polski do cyberobrony.

Dr Paulina Piasecka jest doktorem nauk społecznych w dyscyplinie nauki o bezpieczeństwie i specjalistką w obszarze terroryzmu międzynarodowego i walki informacyjnej. W Collegium Civitas jest dyrektorem Centrum Badań nad Terroryzmem oraz zastępcą kierownika Instytutu Analizy Informacji.

Justyna Kaczmarczyk, Interia: Europejski Bank Centralny ostrzega przed możliwym atakiem ze strony Rosji na europejskie banki. Mamy się czego bać? Powinniśmy zacząć wypłacać gotówkę?

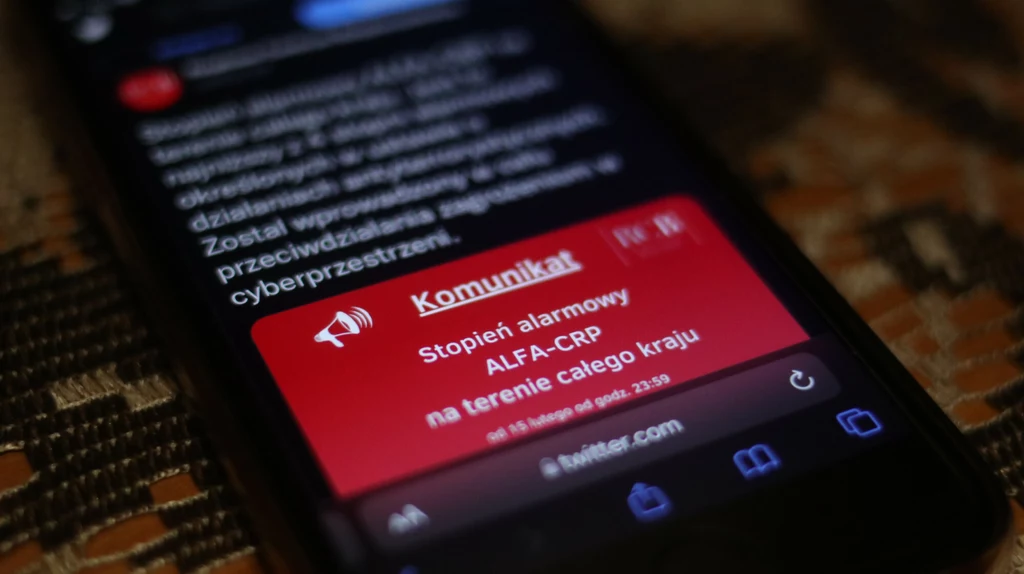

Dr Paulina Piasecka: - Na pewno powinniśmy zachowywać sporą czujność. Na takim stanowisku zresztą stoją nasze służby i rząd. Od 15 do 28 lutego na terytorium Polski obowiązuje stopień ALFA-CRP, czyli pierwszy stopień ostrzegawczy dotyczący zagrożeń w cyberprzestrzeni. Czyli są sygnały mówiące o zagrożeniu, które może nas dotknąć.

A w praktyce? Ruszać do tego banku?

- Mówimy o działaniach ze spektrum wojny hybrydowej, czyli konfliktu, którego ideą jest stwarzanie zagrożenia dla państwa celu przy jednoczesnym zachowaniu poziomu tego konfliktu poniżej tzw. progu wojny. To oznacza kreowanie zagrożeń w taki sposób, żeby niemożliwe było uruchomienie mechanizmu "casus belli", który sprawia, że w ramach sojuszy - jak np. NATO - możliwe jest udzielenie sobie wzajemnej pomocy w odpowiedzi na napaść. Ataki w cyberprzestrzeni mogą mieć dwa bardzo różne przebiegi, zrozumienie obu jest ważne, żeby odpowiedzieć na pani pytanie. Może chodzić o takie działania, gdzie informacja jest narzędziem ataku i celem ataku jednocześnie - czyli posługujemy się informacją, żeby zaatakować informację, komputerem, żeby zaatakować komputer. Ale możemy mówić o takim przebiegu, że za pomocą tej informacji bądź sieci komputerowych wpływamy na cała resztę otaczającej nas rzeczywistości, w tym świadomość, sposoby reagowania, nastawienia i motywacje ludzi, wreszcie przebieg procesów decyzyjnych.

- I teraz wyobraźmy sobie, że ktoś teraz przeprowadza atak DoS albo DDoS, czyli odmowy dostępu lub rozproszonej odmowy dostępu. Chodzi w nich o to, żeby do danego procesora skierować tak dużo pytań, by jego moce obliczeniowe zostały przytłoczone, a on sam przestał działać.

Czyli nie mogę zrobić przelewu, bo nie działa strona banku.

- Na przykład. Takie ataki są oczywiście niezwykle irytujące i mogą zakłócić w bardzo poważny sposób funkcjonowanie tego typu elementów infrastruktury zarówno cywilnej jak i militarnej. Nie są to jednak ataki w długim terminie o charakterze destrukcyjnym. One wstrzymują możliwość korzystania z danych usług, ale system potem powstaje. Ale proszę sobie teraz wyobrazić, że komuś chodzi właśnie o to, żeby wywołać niepokój i panikę. Co robią ludzie? Biegną do tego banku właśnie po to, żeby wypłacać gotówkę.

Tutaj panika i nasz sposób reagowania zgodnie z mechanizmem "fight or flight", czyli walcz albo uciekaj, sprawi, że ruszymy grupowo wypłacać pieniądze do banków. Jeżeli zrobi to dostatecznie dużo z nas, to w pewnym momencie banki zaczną mieć problem z płynnością finansową

Tak jak na początku pandemii biegli po papier toaletowy oraz mydło i rzeczywiście w sklepach ich potem brakowało.

- W taki sposób ludzie stają się jednocześnie celem i narzędziem ataku. A trzeba pamiętać, że zagrożenia, które są generowane na poziomie świadomości, motywacji oraz procesów decyzyjnych są identyfikowane jako jedne z najistotniejszych. Tutaj panika i nasz sposób reagowania zgodnie z mechanizmem "fight or flight", czyli walcz albo uciekaj, sprawi, że ruszymy grupowo wypłacać pieniądze do banków. Jeżeli zrobi to dostatecznie dużo z nas, to w pewnym momencie banki zaczną mieć problem z płynnością finansową. I wtedy naprawdę możemy wygenerować realny ekonomiczny problem.

- Stąd odpowiedź na takie pytanie jest złożona, ale na poziomie pragmatycznym powiedziałabym tak: oczywiście, że warto jest mieć jakąś operacyjną gotówkę w domu, żeby uniknąć sytuacji, gdy nawet 6,70 zł za chleb i kajzerkę nie będziemy mieli jak zapłacić bez dostępu do banku. Natomiast nie sądzę, żebyśmy byli na etapie, na którym powinniśmy wypłacać całe swoje oszczędności i upychać je pod materacem.

To są właśnie metody charakterystyczne dla Rosji? Przy niedawnym cyberataku na ukraińskie systemy władze tego kraju wskazywały, że miały do czynienia z kremlowskimi metodami.

- Działania, które obserwowano na Ukrainie, to właśnie wspomniane ataki odmowy dostępu. W ten sposób została zaatakowana estońska administracja publiczna i instytucje systemu finansowego podczas eskalacji napięcia między Estonią a Rosją w 2007 roku. Poza DoS i DDoS obserwujemy też tzw. defacing stron, czyli włamania na samą stronę i zamieszczenie tam jakiejś wulgarnej treści albo hasła, że stronę przejęli hakerzy. Co prawda instytucje państwowe, także w Polsce, na swoich stronach internetowych drobnym drukiem wskazują, że ta strona nie ma połączenia z systemami informacyjnymi służącymi do realizacji zadań danego resortu. Strony internetowe są rodzajem platformy do komunikacji z obywatelem. Mimo to takie ataki są niezwykle skuteczne. Po pierwsze, zakłócają codzienne funkcjonowanie społeczeństwa. Po drugie, kompromitują system bezpieczeństwa i instytucje odpowiedzialne za bezpieczeństwo. Po trzecie, podważają w znacznym stopniu zaufanie obywatela do aparatu państwowego. Bo gdy obywatel wchodzi na stronę swojego własnego resortu obrony narodowej i widzi tam brzydkie obrazki albo jakiś komunikat o przejęciu strony, to trudno mu w tę zdolność do obronności wierzyć. Mało kto będzie w takiej chwili pamiętał, że ten system nie jest powiązany bezpośrednio z systemem sterowania rozmaitymi elementami obronnymi w państwie.

CZYTAJ W SERWISIE GEEKWEEK: Nie działają systemy LPR. Czy to atak hakerów?

Ministerstwo to ministerstwo, zhakowali to zhakowali.

- Skądinąd nie jest to takie absurdalne rozumowanie, bo jeżeli mamy chronić swoje zasoby cyfrowe, to powinniśmy być w stanie chronić się zawsze i wszędzie, niezależnie od tego, do czego one nam służą. A zwłaszcza, jeśli służą nam do komunikowania z suwerenem, czyli w gruncie rzeczy z przełożonym całej administracji publicznej, jakim są obywatele.

Jeśli oślepiony zostaje całkowicie zautomatyzowany system podejmowania decyzji o tym, czy należy zaatakować lub podjęć działania obronne, nieoparty na czynniku ludzkim, konsekwencje mogą być absolutnie przerażające.

Czy na cyberwojnie umierają ludzie?

- Umierają. Proszę się zastanowić, do czego tak naprawdę wykorzystywana jest cyberprzestrzeń w państwie. Jeśli chodzi o sam obszar wojny i działań wojennych - komputery są nam potrzebne już na etapie ćwiczeń i przygotowań, potem chociażby do komunikacji pomiędzy jednostkami, które wchodzą w skład podsystemów obronnego i ochronnego. Komputery służą do sterowania inteligentną bronią. Służą nam do rozpoznania. Jeden z ciekawszych i straszniejszych mechanizmów wykorzystania ataków w cyberprzestrzeni, jeżeli chodzi o działania zbrojne, to przykład oślepiania systemów "friend or foe", czyli systemów rozpoznania "swoich" maszyn, żołnierzy, stanowisk i odróżnienia ich od "obcych". Wyobraźmy sobie sytuację, w której nasza obrona przeciwlotnicza, działając na podstawie komputerowych systemów identyfikacji "swój-obcy", zostaje oślepiona albo zupełnie odwrócone zostają te mechanizmy rozpoznania. A jeśli oślepiony zostaje całkowicie zautomatyzowany system podejmowania decyzji o tym, czy należy zaatakować lub podjęć działania obronne, nieoparty na czynniku ludzkim, konsekwencje mogą być absolutnie przerażające.

- Zostając w temacie działań wojennych - w 2008 roku Federacja Rosyjska zakupiła dokładnie taki sam system dronów rozpoznawczych, jakim dysponowała Gruzja. Rosja kupiła ten system wraz z dostępem do kodów źródłowych, co umożliwiło przejęcie kontroli nad strumieniami danych przesyłanych przez drony gruzińskie, a potem fizyczne ich unieruchomienie.

Rosjanie kupili te programy legalnie?

- Możemy pięknie dyskutować o suwerenności cybernetycznej. Tylko w praktyce w stosunkach międzynarodowych - zwłaszcza w czasach kryzysu - obowiązuje raczej prawo pięści, niż jakiekolwiek zasady suwerennej równości. Kto ma więcej siły, wpływów, pieniędzy..., ten więcej wynegocjuje.

Całkowity blackout w mieście takim jak Warszawa przywodzi apokaliptyczne wizje żywcem z filmu "Mad Max. Na drodze gniewu". Ale naprawdę daleko nie trzeba szukać - weźmy szpitale, w których zawiodą zapasowe generatory.

A kiedy cyberwojna toczy się w czasach pokoju?

- Komputery służą nam do obsługi i kontroli wielu elementów systemu kraju, które zapewniają realizację najbardziej podstawowych usług dla ludności. Przecież komputery kontrolują jakość wody pitnej w kranach. To komputery odpowiadają za sterowanie ruchem tranzytowym i węzłów komunikacyjnych. To komputery pomagają nam bezpiecznie sprowadzić samolot do lądowania. To komputery sterują siecią dostaw energii elektrycznej. I teraz całkowity "blackout" w mieście takim jak Warszawa przywodzi apokaliptyczne wizje żywcem z filmu "Mad Max. Na drodze gniewu". Ale naprawdę daleko nie trzeba szukać - weźmy szpitale, w których zawiodą zapasowe generatory. Umierają ludzie, których życie jest zależne od systemu podtrzymywania funkcji życiowych. Do tego dochodzą ewentualne katastrofy komunikacyjne, czy w ruchu lotniczym. Tego jest mnóstwo.

Bo komputery są wszędzie.

- Komputery i sieci komputerowe są dziś kluczowym elementem sterującym bardzo wieloma elementami tzw. infrastruktury krytycznej państwa. Czyli tej infrastruktury, która odpowiada za realizację najbardziej podstawowych i najistotniejszych funkcji państwa. Atak w cyberprzestrzeni przeciwko elementom infrastruktury krytycznej państwa może doprowadzić do ofiar w ludziach, do zagrożenia fizycznego bezpieczeństwa osób, nie wspominając o bezpieczeństwie ekonomicznym państwa, co w długim terminie może doprowadzić do bardzo poważnego kryzysu.

Polska jest dobrze przygotowana, jeśli chodzi o obronę cybernetyczną?

- Jest taki lejtmotyw, który pojawia się na bardzo wielu różnych obszarach przygotowań Polski w zakresie bezpieczeństwa - mamy system, natomiast nie jest on jeszcze doskonały. Na ile nasz system obrony przed cyberatakami jest jeszcze niedoskonały, niech świadczą chociażby inicjatywy podejmowane przez nasz rząd, jak powołanie Biura do Walki z Cyberprzestępczością w ramach struktur policji, czy niedawno ogłoszony start Wojsk Obrony Cyberprzestrzeni. W przypadku obu tych instytucji mówimy o dojściu do pełnej operacyjnej sprawności w perspektywie czterech lat. Tylko, że rzeczy dzieją się tu i teraz. Dzisiaj. Zapowiedź pełnej zdolności operacyjnej za cztery lata nie napawa przesadnym optymizmem.

- Ale żeby nie uprawiać czarnowidztwa, zauważmy, że część przygotowań na rzecz zbudowania skutecznego systemu cyberbezpieczeństwa to działania, które wynikają z naszych międzynarodowych zobowiązań. Na przykład ustawa o krajowym systemie cyberbezpieczeństwa, która została uchwalona w 2018 roku i która skutkowała powołaniem w 2019 r. Strategii Cyberbezpieczeństwa Rzeczypospolitej Polskiej, wynikała z przyjęcia na poziomie europejskim dyrektywy NIS o bezpieczeństwie sieci i informacji.

- W związku z tym pod względem formalno-prawnym mamy zorganizowany system. Mamy zespoły reagowania na krytyczne incydenty komputerowe - CSIRT-y (wcześniej nazywane CERT): rządowy, wojskowy, czy naukowo-akademickiej sieci komputerowej. Mamy Narodowe Centrum Bezpieczeństwa Cyberprzestrzeni, spadkobiercę chlubnej tradycji polskiej kryptografii. Ale mamy też pewną poważną lukę i duży problem, z którym będą się musieli zmierzyć wszyscy, którzy podejmują działania mające na celu wzmocnienie polskiego systemu przeciwdziałania cyberzagrożeniom.

Jaka to luka?

- Chodzi o zasoby ludzkie. W Biurze do Walki z Cyberprzestępczością w perspektywie tych czterech lat ma zostać zatrudnionych 1800 osób. Tu pierwszy problem to wynagrodzenia. Minister Mariusz Kamiński zapowiada co prawda, że pracownicy, którzy będą realizować swoje zadania w tym biurze, mają dostać stałe dodatki w wysokości 70-130 proc. przeciętnego wynagrodzenia w policji. Czy to wystarczy? Mam wątpliwości. Jest olbrzymia konkurencja pomiędzy firmami prywatnymi, które poszukują specjalistów od IT, a które mają niemal nieograniczone zasoby finansowe.

- Poza tym problem istnieje u nas też na poziomie świadomościowym. Popatrzmy choćby na aferę mailową - nie chodzi mi nawet o zawartość tych wiadomości, ale posługiwanie się prywatnymi skrzynkami mailowymi przez najwyższych urzędników w państwie pokazuje, jakie jest podejście do procedur bezpieczeństwa. To ujawniło też szkolenie dla posłów z zakresu cyberbezpieczeństwa, na którym prawie nikt się nie pojawił. Tych problemów jest mnóstwo, one się nawarstwiają. Ten standard im wyżej, tym ściślej powinien być przestrzegany.

Dla państwa Pegasus jest porażką w bardzo wielu różnych wymiarach.

Z perspektywy cyberbezpieczeństwa afera Pegasusa to blamaż?

- To pewnie zależy od punktu widzenia. Z perspektywy tych, którzy za pomocą Pegasusa chcieli realizować swoje cele, sam program blamażem nie był, a dopiero to, że dali się na tym złapać. Ale dla państwa Pegasus jest porażką w bardzo wielu różnych wymiarach. Po pierwsze, większość sędziów, którzy specjalizują się w wyrażaniu zgody na operacyjny nadzór techniczny, mówi o tym, że Pegasus nie mieści się w naszych przepisach dotyczących środków techniki operacyjnej. W naszym kraju przepisy dotyczące podsłuchów i techniki operacyjnej są skierowane do operatorów a nie do służb państwowych. Działa to tak, że służby państwowe zwracają się do operatorów z wnioskiem o dostarczenie danych, a Pegasus sprzedawany był tylko i wyłącznie służbom państwowym. Czyli nie mieści się to w naszych ramach prawnych. Po drugie, jest zbyt ofensywny i zbyt inwazyjny, nie ogranicza się tylko i wyłącznie do podsłuchów na danym urządzeniu. Po trzecie jest porażką ze względu na to, że my nie wiemy, gdzie te informacje wywędrowały, gdzie znajdują się serwery, na których pozyskane za pomocą Pegasusa dane były przetwarzane i do ilu naszych wrogów trafiły.

Czyli mamy ryzyko cyberataku, gotowość do cyberobrony niepełną i eskalacje konfliktu u wschodniego sąsiada. Mamy spać spokojnie?

- Możemy spać czujnie, ale pamiętając, że Polska jest członkiem NATO i Unii Europejskiej. Potencjalny atak na Polskę nie jest atakiem tylko i wyłącznie na nasz kraj, a nasze bezpieczeństwo, także w cyberprzestrzeni, służy także naszym międzynarodowym partnerom.

Rozmawiała Justyna Kaczmarczyk